Craccare la tecnologia Trusted…si può!

Periodicamente ad Arlington, nello stato della Virginia, si celebra una conferenza intitolata Black Hat a cui partecipano i migliori cracker di tutto il mondo. In occasione del Black Hat 2010, svoltasi dal 31 gennaio al 3 febbraio scorsi, è stato illustrato il metodo per scardinare i meccanismi di sicurezza della piattaforma Trusted Platform Module (TPM).

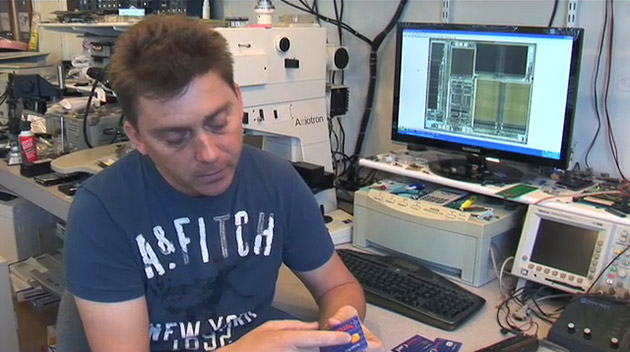

L’Autore di questo scardinamento è Christopher Tarnovsky, un ingegnere elettronico conosciuto in tutto il mondo per aver infranto le barriere di altri soluzioni di sicurezza hardware-based, nonchè fondatore e Ceo di Flylogic, già noto per aver crackato alcuni sistemi di codifica delle televisioni satellitari e smartcard.

Abbiamo in un articolo precedente parlato di Trusted Computing (TC) e il TPM è la stessa tecnologia applicata alle piattaforme mobili come iPhone, iPad, ecc.

La strategia seguita da Taronvsky è di fatto basata sulla possibilità di avere accesso fisico al sistema provvisto di modulo TPM e, al contempo, sulla capacità e la competenza per praticare un vero “hacking fisico” a livello di chip.

Tarnovsky ha impiegato circa sei mesi per riuscire a forzare i meccanismi di sicurezza del chip. Il processo seguito prevede anzitutto l’impiego di un bagno d’acido per dissolvere la copertura plastica del chip e, in un secondo momento, la rimozione della schiuma di protezione delle radiofrequenze per poter accedere ai collegamenti fisici e al cuore del chip.

Una volta esposte le “viscere digitali” del chip, mediante un’apposita strumentazione, Tarnovsky è stato capace di immettersi sul canale di comunicazione tra chip e sistema e di tenere traccia delle istruzioni di crittografia e di operare pertanto un reverse engineering volto a bypassare completamente le misure di sicurezza che il chip TPM è destinato a fornire.

Insomma una procedura alla portata di tutti! :)))

E’ chiaro che questa è una procedura non replicabile in un comune ambiente domestico, e il Trusted Computer Group è consapevole dei limiti di manomissione. L’importante è stato dimostrare ancora una volta la vulnerabilità della tecnologia!

E se il Trusted non ci darà tregua, oggi abbiamo la tecnologia software alla portata di tutti…domani chissà…quella Hardware!