In questa sezione vi mostrerò due strumenti davvero utili in caso di situazioni critiche su piattaforma Windows.

Ieri mi chiama un amico disperato e in preda al panico e mi dice:

“E’ successo un casino al computer! Avviando Windows mi esce una schermata che mi avvisa di avere il computer infettato dal Virus Netsky e praticamente ho lo sfondo cambiato, non mi fa partire le pagine internet, non mi fa premere CTRL+ALT+CANC, non mi fa entrare in Task Manager, mi mostra un avviso sulla barra delle applicazione e mi ha rallentato tutto il sistema! Ho fatto la scansione con NOD32…non risolve niente…ho provato con AVG…niente. Ho riavviato in modalità provvisoria e il problema si ripresenta nuovamente. Aiutami cosa devo fare?”

Molte volte i codici dannosi intelligenti bloccano le procedure che permettono di sospendere i processi maligni generati e impediscono l’accesso alle chiavi del registro di Windows (REGEDIT) che contengono le stringhe necessarie al codice per partire ad ogni avvio del sistema. Come fare allora per aggirare l’ostacolo che ci impedisce l’accesso a Regedit?

Ci sono dei software molto utili; uno di questi è HiJackThis.

Si tratta di un programma particolarmente adatto agli utenti più smaliziati che comunque può risultare di grande aiuto anche ai meno esperti. HijackThis, infatti, mette a disposizione un’utile funzione che consente di salvare ed esportare sotto forma di file di log (è un normale file di testo) le informazioni reperite sul vosto sistema. L’importante (come sottolinea anche il messaggio d’allerta visualizzato al primo avvio di HijackThis) è non cancellare per nessun motivo gli elementi dei quali non si conosce l’esatto significato. In caso contrario si rischierebbe di causare danni più o meno gravi al sistema operativo. In caso di dubbi chiedete sempre lumi a chi ne sa più di voi. Potete chiedere aiuto all’interno dei forum elencati nella pagina ufficiale di HijackThis.

HijackThis NON cancella i file maligni dal vostro PC, ma evita che questi vengano lanciati al successivo riavvio!

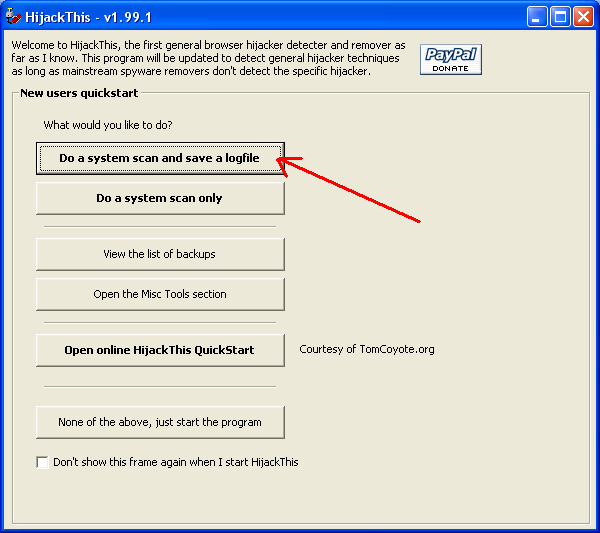

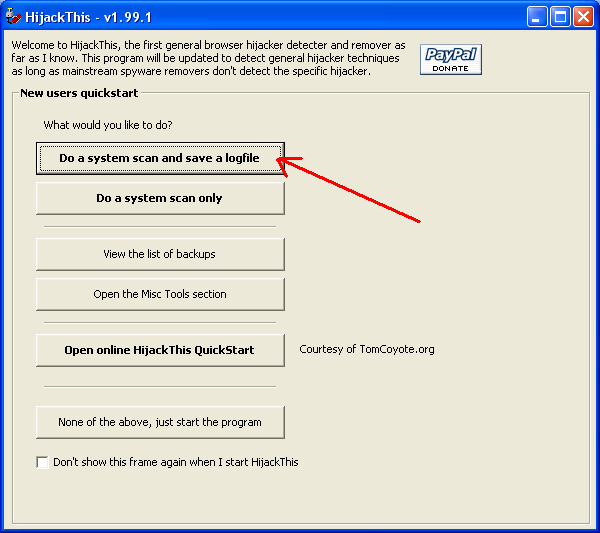

I pulsanti principali al primo avvio sono due:

Do a system scan and save a logfile: fa una scansione e ne salva il risultato in un file chiamato hijackthis.log che verrà posizionato nella stessa cartella dove abbiamo messo il programma. È utile se vogliamo far vedere l’analisi del software a qualcuno via mail o incollandone il testo in un forum. (Per i non esperti).

Do a system scan only: serve se sappiamo già dove mettere le mani o comunque si sono scoperte le voci da rimuovere. In pratica la lista delle chiavi viene direttamente mostrata su schermo, pronta per essere modificata.

Dopo la pressione del pulsante Scan, HijackThis mostrerà una serie di elementi. Essi mostrano le impostazioni attuali delle chiavi del registro di sistema e dei file appositi che regolano il comportamento di Internet Explorer ed, in generale, del sistema. Una raccomandazione: non premete mai il pulsante Fix checked prima di conoscere esattamente il significato di ogni elemento selezionato dall’elenco.

Nel caso del Virus Netsky, il software mi ha permesso nelle prime operazioni di selezionare tre chiavi del registro sospette:

- System.ini: Shell = Explorer.exe winlogon32.exe

- System.ini: UserInit= C:\Windows\winlogon32.exe

- Chiave: Run: [winupdate32.exe] c:\WINDOWS\System32\winupdate32.exe

Dopo averle selezionate il tasto Fix Checked li ha eliminate.

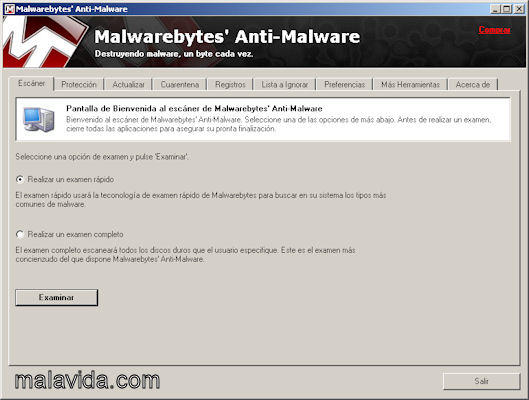

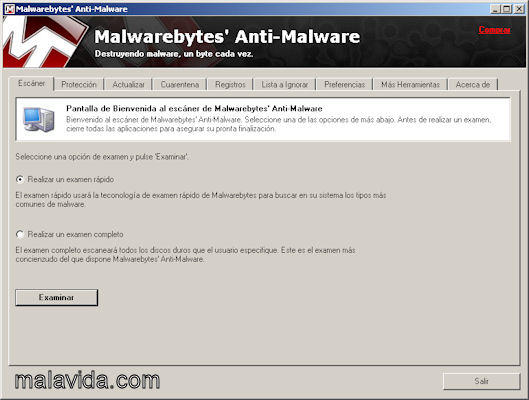

Ls fase 2, vede come protagonista il secondo software della recensione: Malwarebytes.

Malwarebytes Anti-Malware è un software che consente di proteggere il proprio personal computer dalle minacce in circolazione. Il programma funge da difesa contro virus, worm, trojan, rootkit, dialer, spyware e malware di ogni genere.

La versione gratuita del software permette di rilevare e rimuovere i malware eventuali rilevati sul personal computer ma non consente l’utilizzo della protezione in tempo reale per attivare la quale è necessario l’acquisto di una licenza d’uso. Nella versione freeware, inoltre, gli aggiornamenti debbono essere applicati manualmente prelevandoli dal sito web del produttore.

Le ultime release di Malwarebytes Anti-Malware sono compatibili anche con Windows Vista ed integrano un motore di scansione euristica antirootkit migliorato rispetto al passato. I vantaggi di questo software riguardano la trasparenza di installazione (sfugge anche ai maleware intelligenti) e la sua leggerezza. Una guida dettagliata la trovate anche qui.

La versione free è bastata al nostro scopo per trovare la soluzione.

Dopo 5 minuti di scansione rapida (all’avvio è possibile scieglire tra scansione rapida o completa) sono apparsi sullo schermo i risultati che comprendevano diverse chiavi infette, tra cui: quella che non permetteva il cambio dello sfondo desktop, quella che bloccava il taskmanager, ecc.

E’ stato sufficente riavviare. Abbiamo nuovamente eseguito Malware.. Il computer è tornato come prima.